作者:M. Tim Jones(贸泽电子)

渗透测试(Penetration Test)是由专业的安全人员模拟黑客的网络攻击,以确定是否可以通过设备漏洞攻击目标。大部分互联设备的漏洞就出在其网络接口上。边缘设备的网络接口有许多都是向互联网提供唯一协议的网络端口。这些端口中的每一个都是黑客的潜在入口点,例如端口80或8080上使用的HTTP协议。了解给定端口上使用的协议(和版本)会为黑客提供大量信息。

渗透测试流程

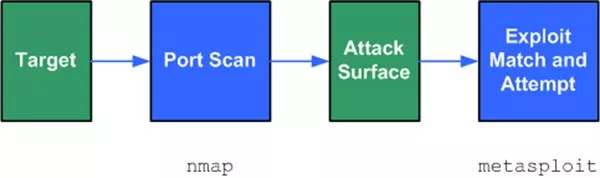

作为仿黑客攻击的模拟测试,渗透测试采用类似于黑客攻击的流程。下面就是一个简单流程,尝试渗透网络上的系统,具体步骤如下:

1、目标选择

2、漏洞检测

3、漏洞匹配

4、漏洞利用

在选择目标时,只需选择经客户授权的测试设备。然后用漏洞检测器(如端口扫描工具)探测目标,以评估该设备的入口点以及这些入口点的其他信息(协议、版本等)。接下来是识别这些入口点的潜在漏洞,最后一步是尝试利用漏洞(图1)。此过程未包含定制化漏洞利用开发,这是一个相当复杂的过程。

端口扫描

要识别设备上的潜在漏洞,最简单的方法之一是使用端口扫描工具。端口扫描工具是一种应用程序,它扫描设备上的开放端口,然后通过与这些端口关联的端口号来识别可访问的网络服务。因为端口号可以是1到65535之间的任意数字,所以端口扫描可能耗时较长。

端口扫描有多种方式,但最简单的方式是让端口扫描工具尝试连接设备上的端口。如果设备确认了连接请求(通常称为TCP的三次握手),则端口打开。否则,端口将被关闭或阻塞。

渗透测试通常可以使用端口号来识别网络服务。例如,如果端口扫描工具在端口80或8080上发现一个开放的端口,则HTTP协议可用。

设备和端口扫描工具之间交换的底层数据包细节也会提供丰富的信息。测试人员可以利用特定设备的协议参数配置信息来识别设备指纹验证过程中的操作系统(OS)或协议栈。

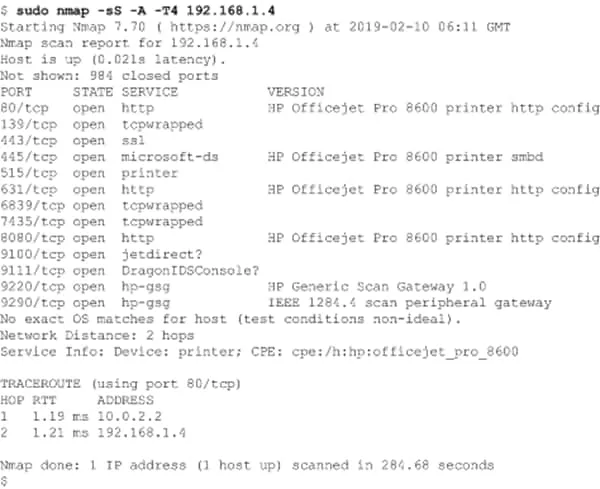

图2提供了网络映射器(NMAP)端口扫描实用程序的示例输出。此特定请求使用隐式SYN数据包方法,请求网络设备192.168.1.4开放端口的服务信息。从输出中可以看出,NMAP识别出了大量开放的端口,甚至通过端口交换的信息识别出了具体的设备。

NMAP是非常重要的网络探索和发现工具。一旦知道了网络设备的攻击面,就可以测试该设备上的潜在漏洞了。

作者简介

M. Tim Jones是一位经验丰富的嵌入式固件架构师,拥有超过30年的架构和开发经验。Tim曾撰写过多本书和许多文章,涉及软件和固件开发的各个领域。他的工程背景包括为地球同步轨道航天器开发内核以及嵌入式系统架构和协议开发。

原文链接:

https://www.mouser.cn/blog/penetration-testing-and-the-edge

该发布文章为独家原创文章,转载请注明来源。对于未经许可的复制和不符合要求的转载我们将保留依法追究法律责任的权利。