作者:M. Tim Jones(贸泽电子)

在上一篇文章“渗透测试与边缘设备安全(一)”中,我们介绍了渗透测试流程和端口扫描的内容。在本文中,我们将介绍测试设备上的潜在漏洞以及如何保护自己的边缘设备。

测试设备上的潜在漏洞

了解设备的网络攻击途径是否包括潜在的漏洞是渗透测试下一阶段的工作。“漏洞利用”测试是一项复杂的工作,但是Metasploit项目简化了这个过程。

Metasploit项目

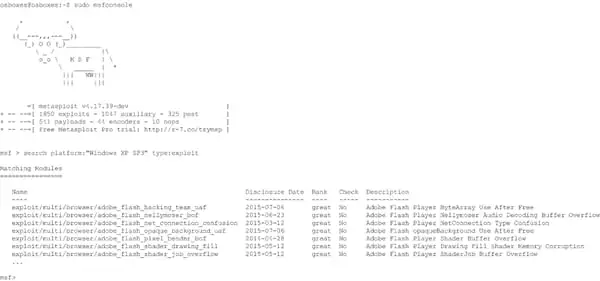

Metasploit是一个项目,通过支持漏洞匹配、执行和开发来搭建渗透测试框架。Metasploit包含一个内容丰富的漏洞数据库,图1显示了其中一小部分漏洞,这些漏洞与正在测试的网络设备匹配,将被尝试利用。

Metasploit包含shellcode漏洞,通过在目标上利用有效载荷执行代码来控制目标设备。Metasploit允许渗透测试人员根据设备的指纹验证和对可用攻击途径的理解,将漏洞与任何有效载荷混合。

Metasploit框架是使用最广泛的渗透测试框架,为漏洞的发现、匹配、执行和开发提供了一个完整的环境。

Kali Linux

最后,还有一个主要面向渗透测试的Linux发行版,由Offensive Security Ltd开发。Kali Linux源于Debian Linux,可以安装在资源相对有限的计算机上,也可以从CD/DVD或U盘引导。它预装了600多种安全测试工具,包括NMAP、Metasploit框架、应用程序安全扫描工具、Wireshark(用于数据包分析)以及用于无线LAN渗透测试的软件套件等等。Kali Linux甚至可以在基于ARM的设备(如Raspberry Pi2)和Android PDA设备(如Gemini PDA)上运行。

保护您的设备

虽然安全性问题在设备设计中往往会在事后才发现,但您可以提前做一些基本工作来保护自己的边缘设备。可以先解决以下问题:

1、设备的攻击面是否经过检查,并且尽可能加以解决?

2、开放的端口是否都是必要的?或者这些端口是否能在开发完成后关闭?

3、如果您的设备上正在运行Linux,那么是否将内核和软件包更新到了最新状态?您是否了解它们存在的漏洞(例如通过漏洞数据库公布的漏洞)?

4、您的代码是否经过审查(手动或通过源代码分析工具)?

这些是开发人员可以为保护设备所做的基本工作,但这一切的前提都是要了解攻击面和渗透测试。

结论

渗透测试的指导思想就是,要保护您的现场网络设备,首先需要通过模拟攻击来测试它的安全性。渗透测试让你扮演想恶意利用设备的黑客角色,从而确保在你的设备发布时,已经堵上了操作系统或网络堆栈的所有已知漏洞。

作者简介

M. Tim Jones是一位经验丰富的嵌入式固件架构师,拥有超过30年的架构和开发经验。Tim曾撰写过多本书和许多文章,涉及软件和固件开发的各个领域。他的工程背景包括为地球同步轨道航天器开发内核以及嵌入式系统架构和协议开发。

相关阅读:

渗透测试与边缘设备安全(一)

原文链接:

https://www.mouser.cn/blog/penetration-testing-and-the-edge

该发布文章为独家原创文章,转载请注明来源。对于未经许可的复制和不符合要求的转载我们将保留依法追究法律责任的权利。